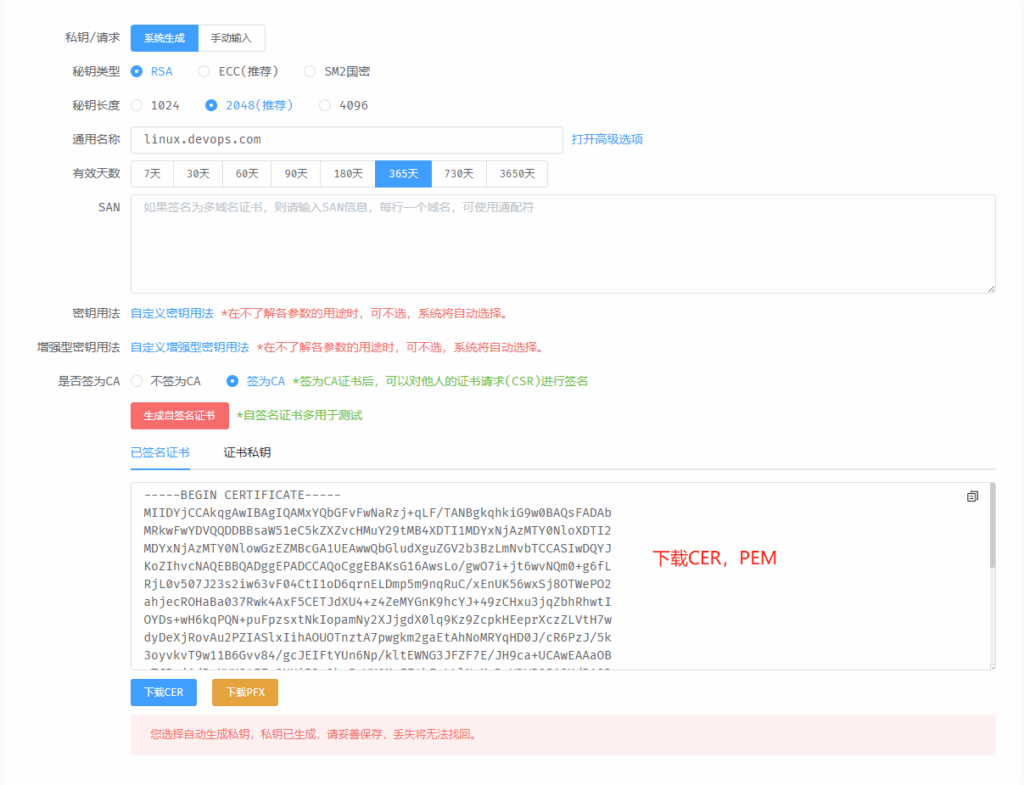

Certbot issues free certificates

SSL 免费证书申请 – Certbot

什么是 Certbot?

Certbot 是一个开源的自动化工具,用于获取和续订由 Let’s Encrypt 提供的免费 SSL/TLS 证书。

Let’s Encrypt 是一个由互联网安全研究小组(ISRG)运营的证书颁发机构(CA),它提供了一个自动化的流程来生成和更新证书,使得网站管理员可以轻松地为他们的站点启用 HTTPS 加密。

Certbot 的主要特点包括:

- 自动化:它可以自动验证域名所有权,并申请证书。

- 免费:它使用的是 Let’s Encrypt 提供的免费证书。

- 兼容性:支持多种 web 服务器,如 Apache、Nginx 等。

- 易用性:提供了命令行界面,使得安装和使用变得简单。

- 续订:自动处理证书的续订,确保网站的 HTTPS 连接始终保持有效。

Let’s Encrypt 颁发的证书有效期为 90 天,Certbot 会自动配置证书的续期任务,确保证书不会过期。

1)docker部署Cerbot

# 下载镜像

docker pull registry.cn-shenzhen.aliyuncs.com/xielincai/devops:certbot备注:

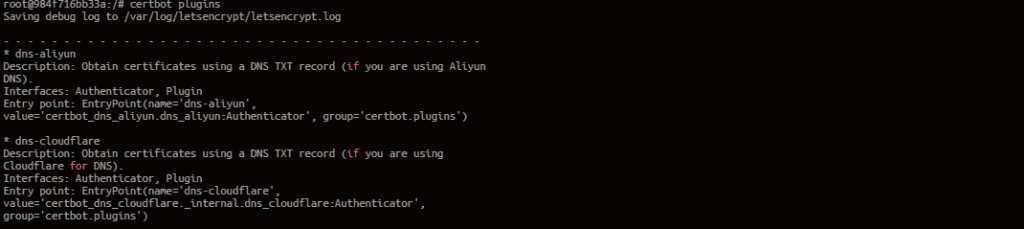

这个镜像是自己封装好的certbot工具,里面包含了dns-aliyun,dns-cloudflare2个dns插件,可签发阿里云和cloudflare平台的域名

2)创建certbot容器

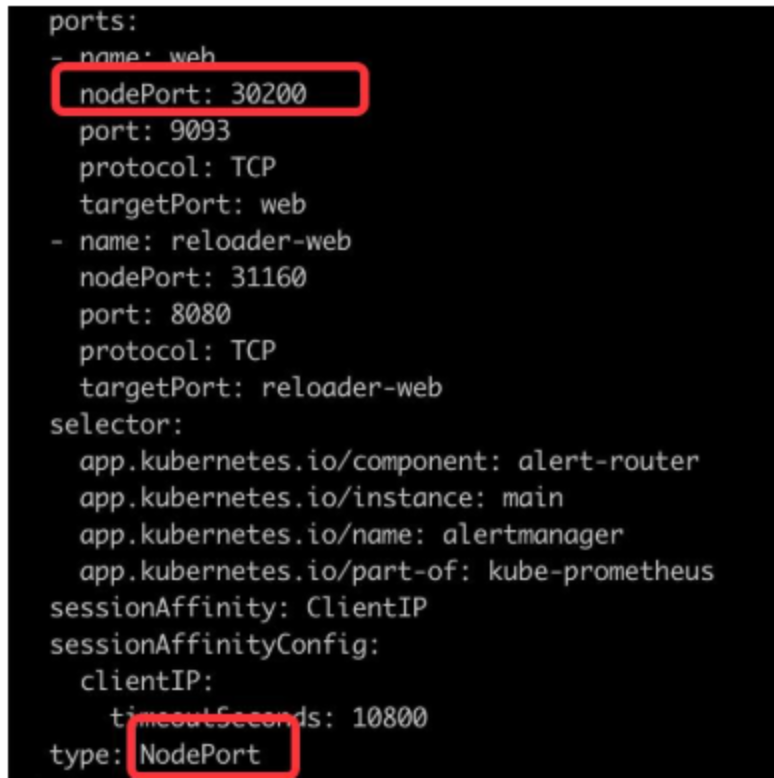

docker run -it -d --name --network host certbot registry.cn-shenzhen.aliyuncs.com/xielincai/devops:certbot3)签发阿里云证书

certbot certonly --preferred-challenges dns -d "*.obsbot.com.cn" -d obsbot.com.cn --manual-auth-hook "alidns" --manual-cleanup-hook "alidns clean"备注:

执行以上命令后,还需填写信息,详细内容可查看,SSL 免费证书申请 – Certbot | 菜鸟教程